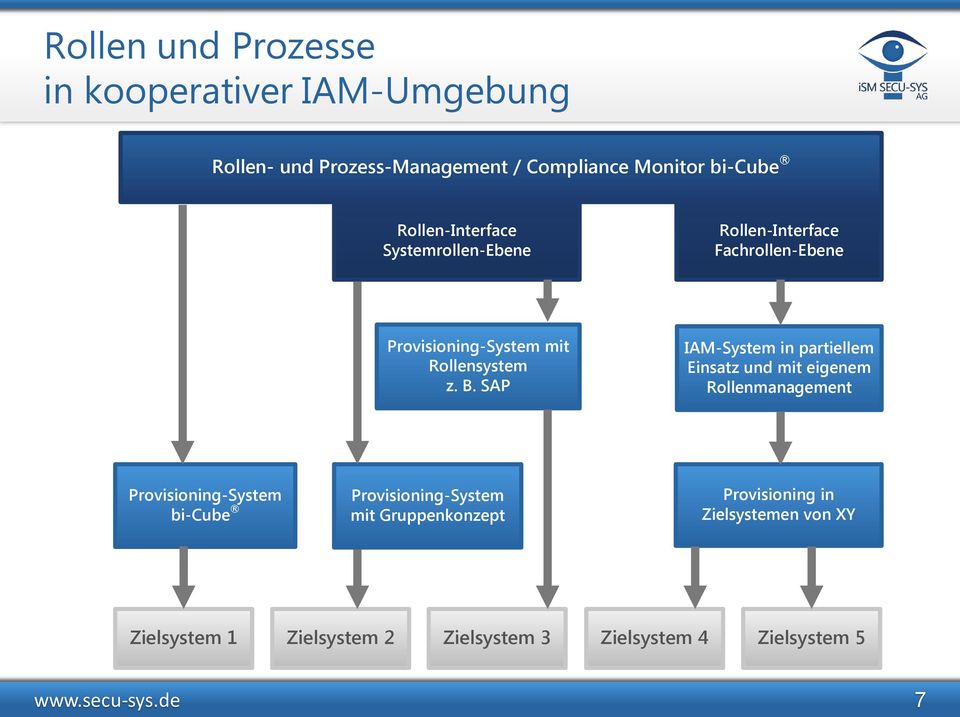

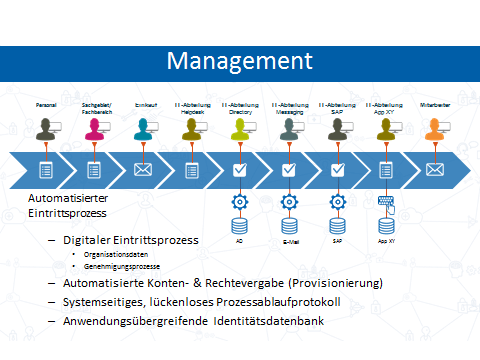

Vom Berechtigungsmanagement zum IAM: Ein Webinar über lösungsorientiertes Identity- & Access Management. DS-GVO-konforme Rollen- und Berechtigungsvergabe mit Analyse, Reporting und Schnittstellen zu (fast) allen Systemen - it-webinare.info

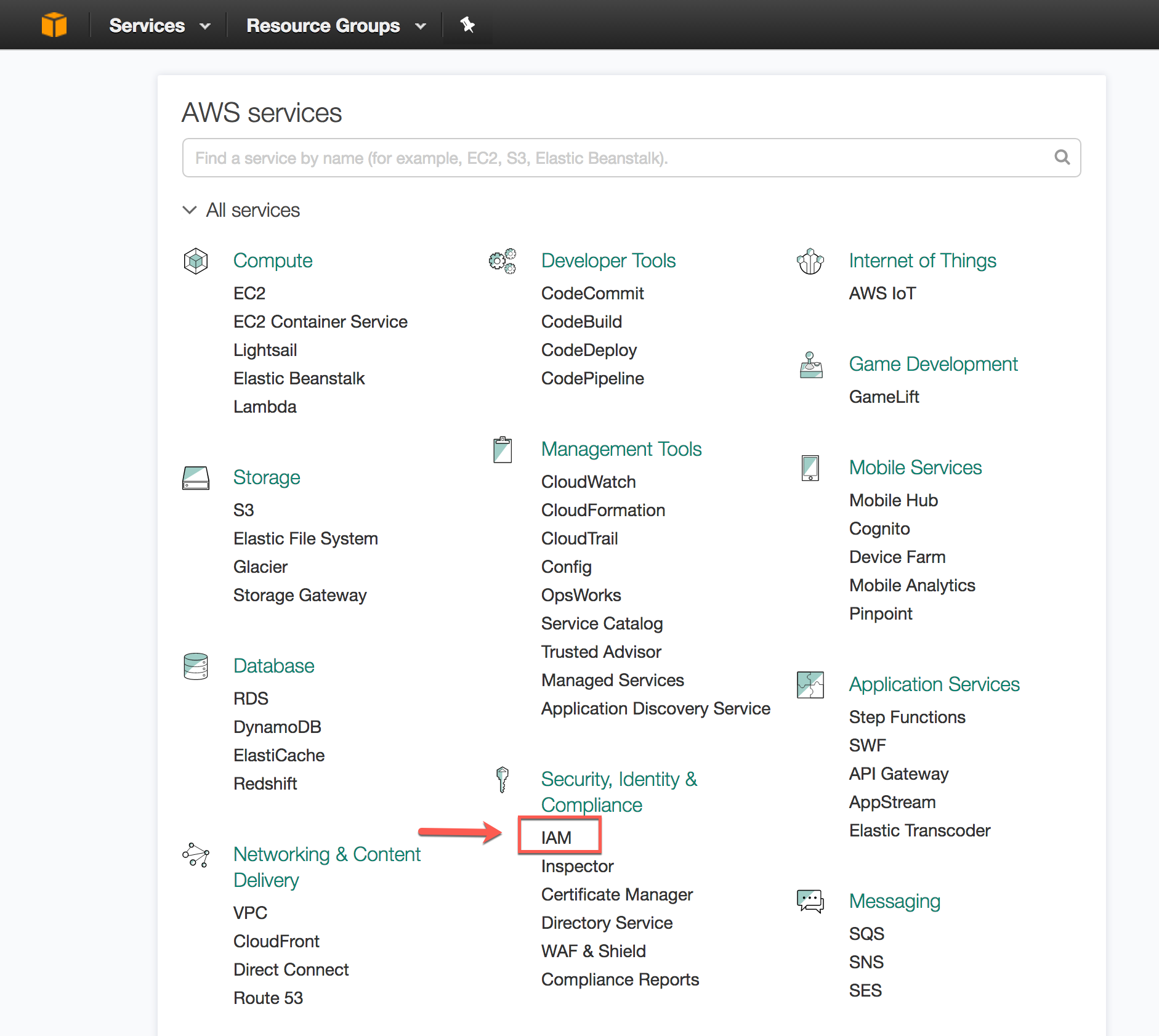

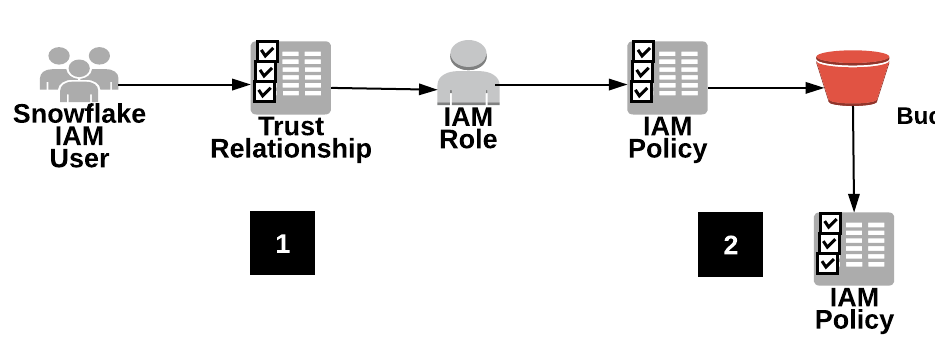

Option 2: Konfigurieren einer AWS-IAM-Rolle für Zugriff auf Amazon S3 – Veraltet — Snowflake Documentation

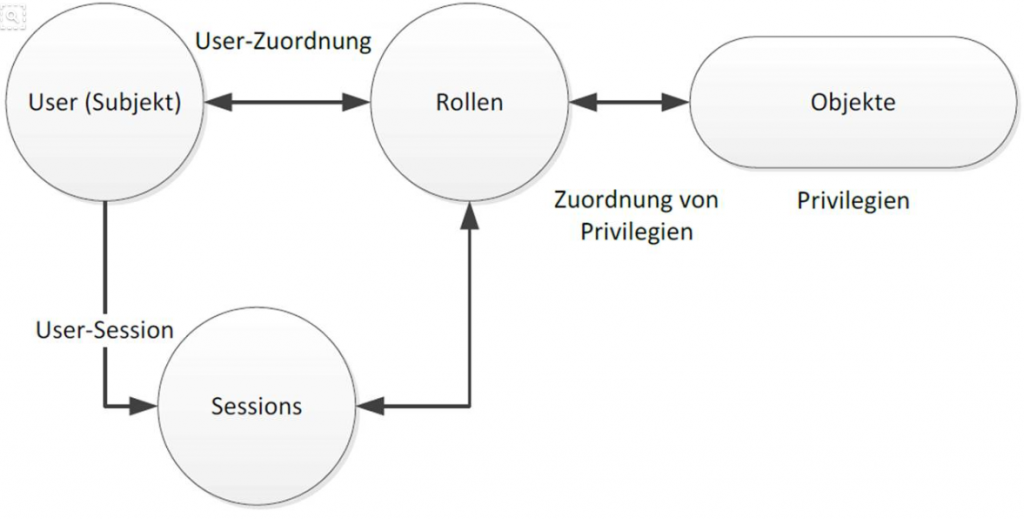

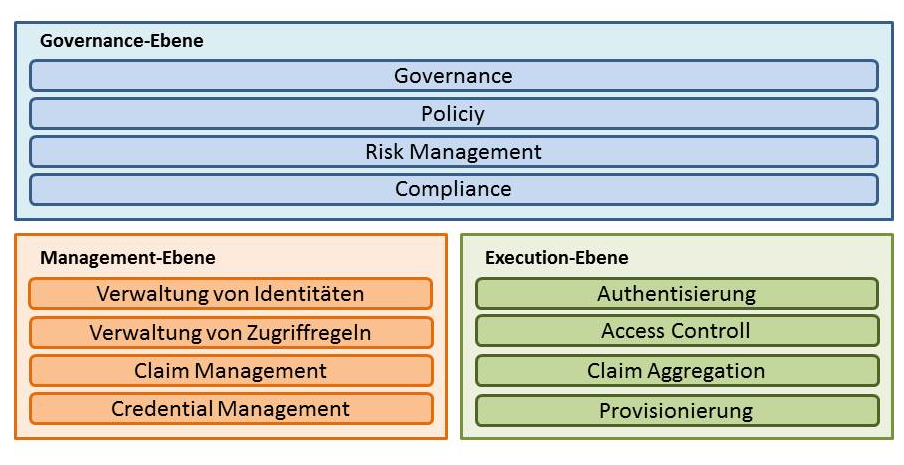

CAS Information Security & Risk Management 2017: Identity and Access Management (IAM) - Wirtschaftsinformatik reloaded

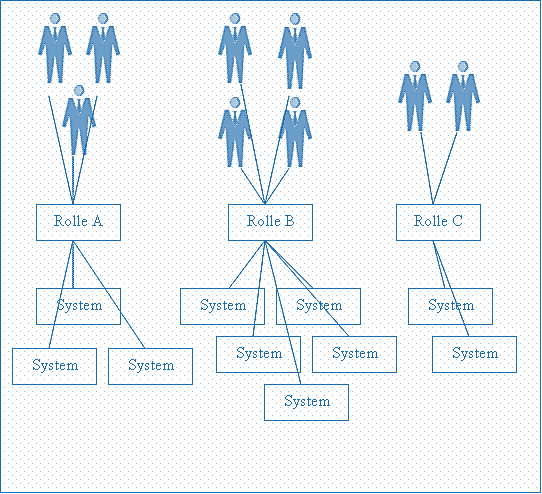

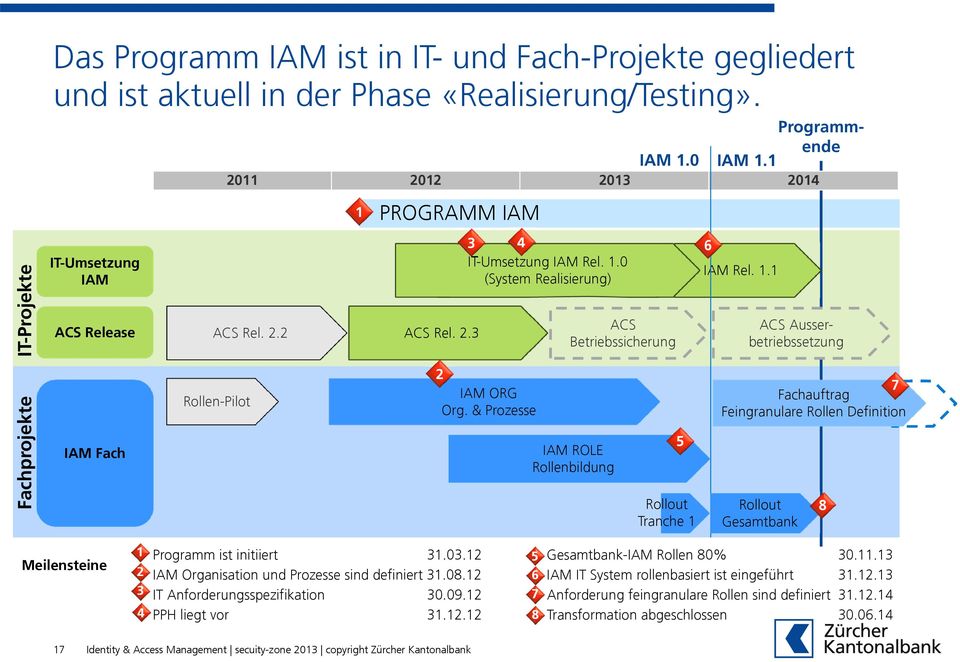

Identity & Access Management Einführung eines rollenbasierten IAM Ein Praxisbericht - PDF Kostenfreier Download

CAS Information Security & Risk Management 2018: Identity and Access Management (IAM) - Wirtschaftsinformatik reloaded

Tutorial: Delegieren des Zugriffs in allen AWS-Konten mithilfe von IAM- Rollen - AWS Identity and Access Management

Option 2: Konfigurieren einer AWS-IAM-Rolle für Zugriff auf Amazon S3 – Veraltet — Snowflake Documentation

/tuv-rheinland-identity-and-access-management-visual-1-de-update.png)

/tuv-rheinland-identity-and-access-management-visual-2-de-update_core_1_x.png)